第二届帕鲁杯应急响应——畸形的爱

提交攻击者ip1

查看webserver的nginx日志

1

2

3

4

5

6

7

8

9

| (Nginx 日志是 Nginx Web 服务器记录的运行数据,用于监控访问行为、排查错误、分析流量和调试问题。)

存在访问日志和错误日志

访问日志记录每个请求的信息,包括访问者 IP、访问时间、请求方式、状态码、请求资源等(默认路径/var/log/nginx/access.log)

错误日志记录Nginx 在运行中遇到的错误信息,包括配置错误、请求处理失败、后端服务不可用等。(默认路径/var/log/nginx/error.log)

配置

"""

access_log /var/log/nginx/access.log;

error_log /var/log/nginx/error.log;

"""

|

攻击ip为192.168.31.240

提交攻击者ip2

查看容器中是否有异常

1

2

3

4

5

| sudo -i

docker ps -a

docker exec -it ec87eb8a81c7 /bin/sh

ls

cat clean.sh

|

反弹shell脚本,攻击者ip为192.168.31.11

暴力破解开始时间

查看docker容器对应的所有日志

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

| # 查看phpmyadmin容器日志

docker logs 6801404902b1 # 查看所有日志

docker logs -f phpmyadmin # 实时查看日志(按Ctrl+C退出)

docker logs --tail 10 phpmyadmin # 查看最近10行日志

docker logs --since 10m phpmyadmin # 查看10分钟内的日志

docker logs --since "2025-05-01T12:00:00" phpmyadmin # 查看指定时间后的日志

# 查看WebData容器日志

docker logs ec87eb8a81c7 # 查看所有日志

docker logs -f WebData # 实时查看日志

docker logs --tail 20 WebData # 查看最近20行日志

docker logs --since 30m WebData # 查看30分钟内的日志

# 查看socks5-open容器日志

docker logs 192686b818fc # 查看所有日志

docker logs -f socks5-open # 实时查看日志

docker logs --tail 15 socks5-open # 查看最近15行日志

docker logs --since "2025-05-15" socks5-open # 查看指定日期后的日志

|

最后在phpmyadmin容器日志中找到

palu{2025:03:05:58}

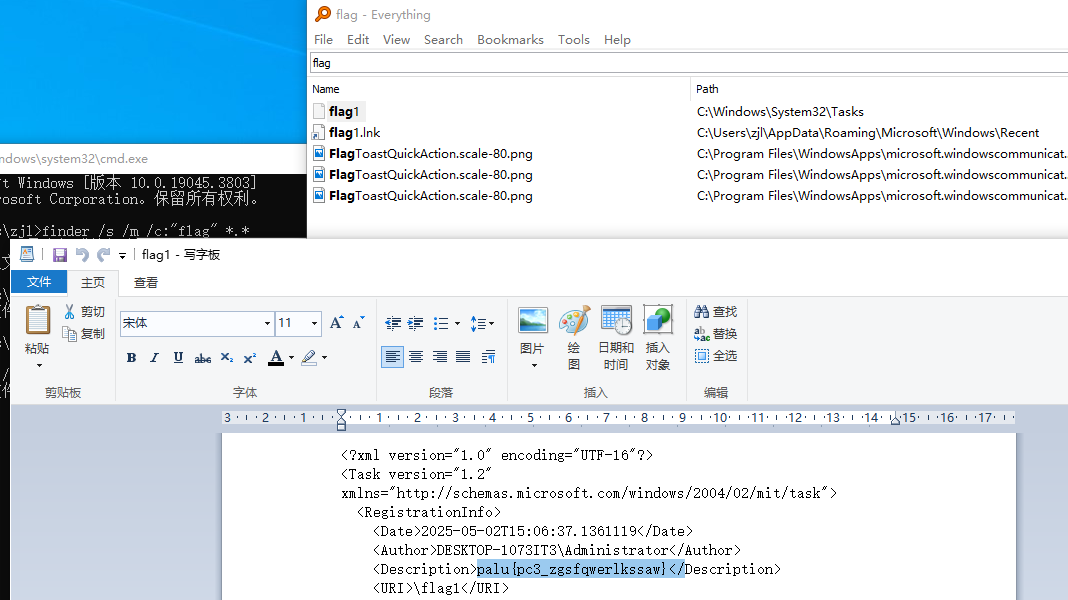

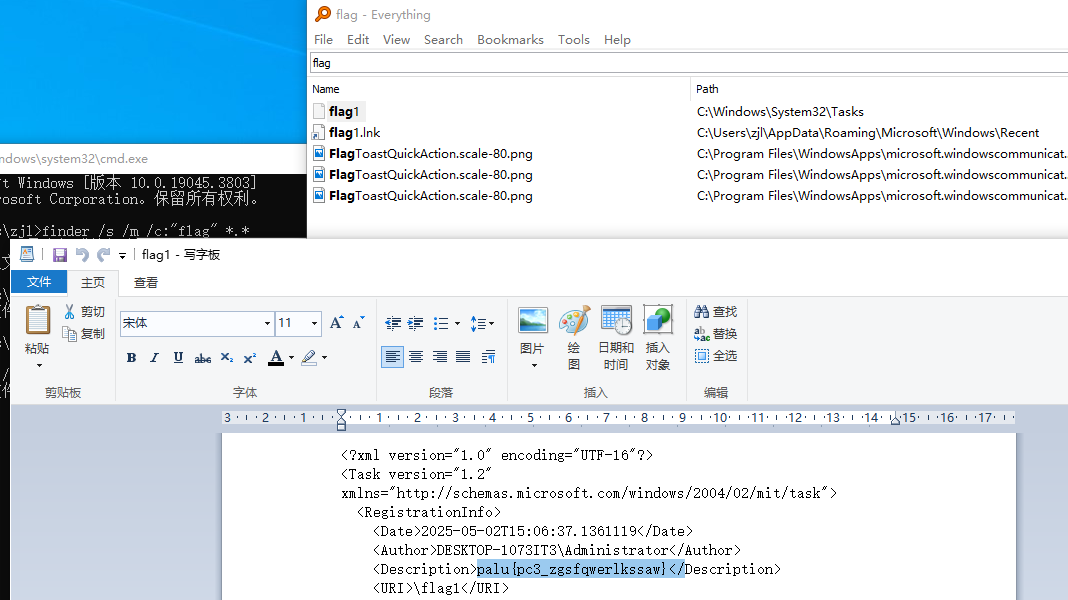

flag1

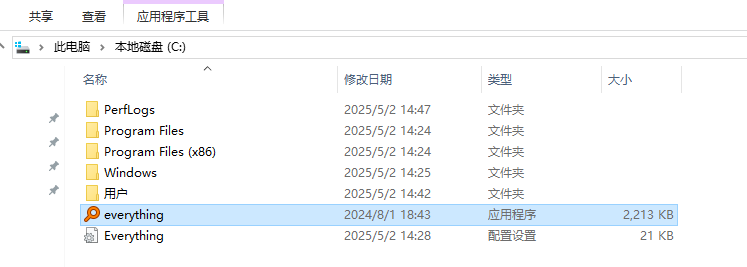

也是非常良心了,有一个everything可以查找

flag2

flag3

感觉很难找,因为以为还会在windows10里面,结果又回到了sql里面

数据库进行连接

mysql -u root -p

钓鱼文件的哈希32位大写

回收站里面有一个简历.zip,还原一下,里面是简历.exe

一看就是钓鱼文件

MD5加密一下

palu{2977CDAB8F3EE5EFDDAE61AD9F6CF203}

webshell密码1

提交攻击者留下的webshell密码2

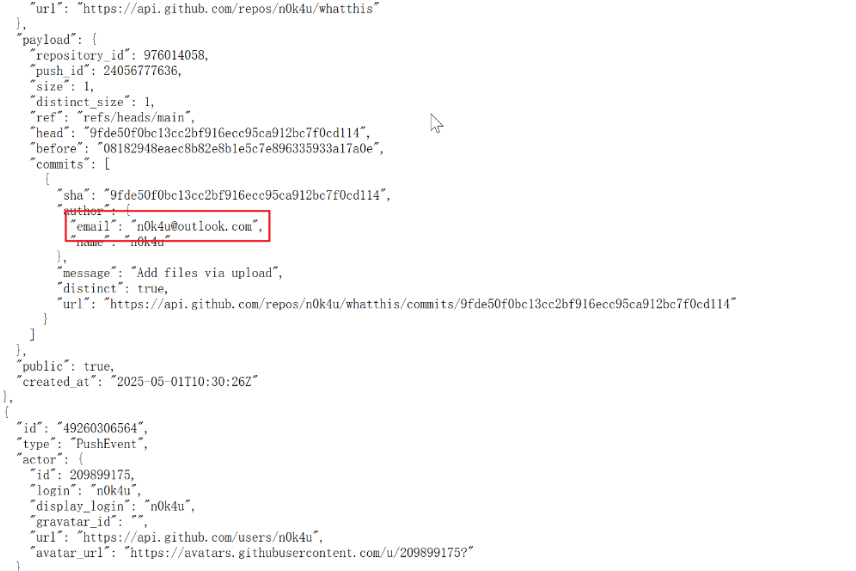

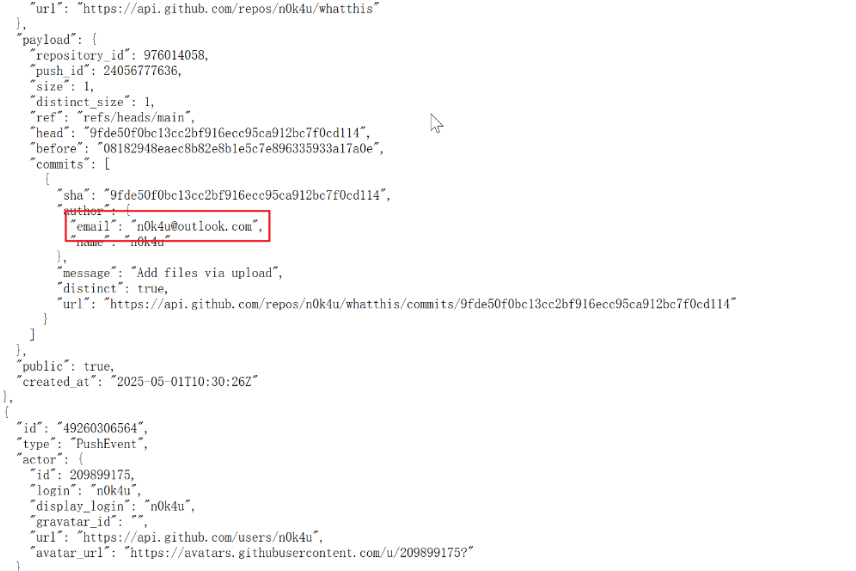

[溯源]攻击者的邮箱

再将project2.exe丢进云沙箱的时候可以看到PDB中泄漏了黑客的名字

C:Users\n0k4u\source\repos\Project2\x64\Release\Project2.pdb

可以进行社工

获取目标 Github 用户名,替换下面链接中的<name> 进行查询:

1

| https://api.github.com/users/<name>/events/public

|

github 接口拼接泄露邮箱

参考文章

https://blog.csdn.net/fishfishfishman/article/details/141320003

提交溯源后得到的flag

在n0k4u的github仓库中有qq号